Reflexive ACL چیست؟

تو مباحث امنیت شبکه یه اصطلاحی هست بنام Network perimeter security که در واقع به امن سازی لبه شبکه اشاره میکنه؛ یعنی همون جایی که معمولا یک طرفش شبکه داخلی هست و سمت دیگه شبکه بیرونی که در بیشتر مواقع اینترنت هست.این بخش از شبکه با توجه به اینکه ما توسط این لایه به دنیای ناامن متصل میشیم به همین خاطر مکانیزم های امنیتی که تو این لایه پیاده سازی میکنیم خیلی خیلی مهمه!

شاید یکی از مهمترین کارهایی که برای امن سازی تو این لایه انجام میشه کنترل ترافیک ورودی و خروجی هست که البته بسته به نیاز و نوع تجهیزی که داریم روشهاش خیلی متفاوته!

تو این مقاله قصد داریم شما رو با یک روش کنترل هوشمند ترافیک ارسالی و دریافتی آشنا کنیم به نام Reflexive ACL و باهاش کارهایی میتونید انجام بدید که با ACL های معمولی نمیتونید!

چرا اصلا به Reflexive ACL نیاز داریم؟

ببینید ما یه چالش بزرگ تو لبه شبکه داریم و اون مربوط میشه به ترافیک های دریافتی! منظورم ترافیک هایی هست که از بیرون به سمت شبکه ما وارد میشه.

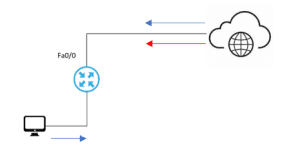

برای درک بهتر این قضیه تو شکل زیر به ترافیک هایی که از اینترنت به سمت روتر وارد میشه دقت کنید؛ دو دسته ترافیک از اینترنت به روتر ما داره وارد میشه که تو شکل با رنگ های آبی و قرمز میبینید.

ترافیک قرمز یک Session جدید است و ترافیک آبی رنگ پاسخ ترافیک ارسالی سیستم داخلی میباشد.

در واقع چون ترافیک قرمز رنگ یک Session جدید از دنیای ناامنه،به سمت داخل شبکه ما مجاز به ورود نبوده و ترافیک آبی رنگ پاسخ ترافیک ارسالی از داخل به بیرون بوده و مجاز هستش ولی مشکل اینجاست که روتر نمیتونه این دو نوع ترافیک رو از هم متمایز کنه و هر دو رو ترافیک دریافتی از بیرون در نظر میگیره و اصولا تو روتر های لبه شبکه، ترافیک دریافتی از بیرون شبکه رو بلاک میکنه و به این ترتیب ترافیک به کاربر داخلی نمیرسه و مشکل بوجود میاد!

ریشه مشکل هم استفاده از ACL های معمولی هست که باهاشون آشنا هستید و دلیلش هم اینه که ACL ها توانایی اینکه متوجه بشن ترافیک دریافتی پاسخ ترافیک ارسالی از داخل به بیرون هست یا ترافیک جدید از بیرون رو ندارند!

Reflexive ACL چطوری کار میکنه؟

از خیلی جهات Reflexive ACL شبیه ACL معمولی هستش و ساختارش تشکیل شده از یکسری Entry (درست مثل ACL معمولی) که ترافیک عبوری با این Entry ها به ترتیب مقایسه میشه و در صورت Match شدن پردازش متوقف میشه و Action اعمال میشه.

تا اینجا به ACL معمولی هیچ فرقی نداره اما تفاوتش اینجاست که وقتی ترافیک ما با یک خط Match شد اطلاعات Session شامل IP و Portها رو بررسی میکنه و یه Entry موقت به صورت خودکار ایجاد میکنه که ترافیک برگشت اگر با این اطلاعات مطابقت داشت متوجه بشه که این ترافیک در پاسخ به ترافیک ارسالی بوده و اجازه ورود اون رو به داخل شبکه میده!

درست مثل اینکه ما ترافیک برگشت رو بخوایم دستی مجاز کنیم. لازمه اینم بدونید که زمانی که Session کاربر End میشه این Entry موقت بصورت خودکار از بین میره و ترافیک دیگه اجازه ورود به شبکه رو نداره.

تفاوت Reflexive ACL با Established ACL در چیست؟

همانطور که میدونید Established ACL هم کارکردی شبیه Reflexive ACL داره ولی باید بدونید که امنیت Reflexive ACL به مراتب بیشتره، چون Established ACL فقط به Flag های کنترلی مثل SYN و ACK نگاه میکنه و دستکاری این Flag ها هم برای مهاجمین کاری نداره!

اما Reflexive ACL علاوه بر این موارد به اطلاعات Packet و Segment مثل Source/Destination IP و Source/Destination Port هم نگاه میکنه و بنابراین سطح امنیتی بالاتری نسب به Established ACL داره.

آیا Reflexive ACL رو همه جا میشه استفاده کرد؟

خیر. لازمه بدونید که یکسری از پروتکل ها هنگام برقراری ارتباط پورت هاشون ثابت نیست و تغییر میکنه، که تو این پروتکل های این مدل از ACL کار نمیکنه و حتی اگر ترافیک دریافتی واقعا در پاسخ به ترافیک ارسالی اصلی هم باشه اما ترافیک توسط این ACL عبور داده نمیشه!

در انتها برای آشنایی کامل با Reflexive ACL و نحوه پیکربندی اون بهتون پیشنهاد میکنیم ویدیوی آموزشی زیر رو تماشا کنید: