ACL چست؟

همانطور که میدانیم یکی از ابتدایی ترین و شاید مهمترین روش های تامین امنیت روی تجهیزات میانی شبکه مثل روتر و سوییچ استفاده از Access Control List(ACL) هستش. در واقع ما با کمک ACL ترافیکهای ورودی یا خروجی بر روی اینترفیس رو محدود میکنیم ولی بزرگترین مشکل ACL اینه که درکی از Session نداره و اصطلاحا Stateless عمل میکنه. یعنی برای مثال ما با ACL نمیتونیم رفتاری شبیه رفتار فایروال ها رو با Packet های ورودی و خروجی داشته باشیم.

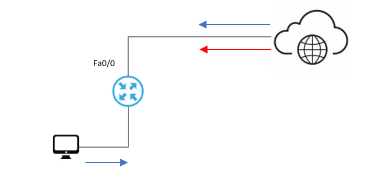

بذارید با یک مثال این قضیه رو براتون توضیح بدیم:

در واقع روترها و ACL ها بصورت معمول اطلاعات Session ها رو ذخیره نمیکنند,که تشخیص بدن این ترافیک در پاسخ به Session داخلی بوده یا یک Session جدید هستش!

فکر میکنید راه حل چی میتونه باشه؟!

در واقع شاید چندین راهکار بشه ارائه داد ولی ما تو این مقاله میخوایم یه راهکار ساده به نام Established ACL معرفی کنیم.

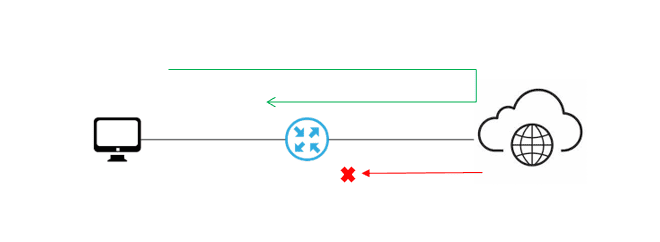

این نوع از ACL ها اصطلاحا تو دسته Complex ACL ها قرار میگرده و ما تو این مقاله نحوه پیکربندی اون رو به صورت خیلی ساده توضیح میدیم. قبل از اینکه بریم سراغ پیکربندی لازمه بدونید که بعد از پیکربندی این مدل Access List مطابق شکل زیر این اتفاق میوفته که ترافیک بازگشتی که در جواب ترافیک ارسالی از داخل شبکه به بیرون بوده رو به داخل شبکه اجازه میده وارد بشه و ترافیکی که از بیرون Initiate شده رو اجازه ورود نمیده!

Access List از کجا تشخیص میده که ترافیک دریافتی از بیرون در جواب ترافیک ارسالی قبلی بوده یا ترافیک جدید؟!

در واقع خیلی سادست.کافیه Access List موقع بررسی ترافیک Flag های کنترلی مثل Ack یا RST رو ببینه!اینجوری میفهمه که SYN قبلا ارسال شده و این ترافیک پاسخ برگشتی هست.در صورتی هم که تو ترافیک دریافتی از بیرون SYN ببینه متوجه میشه که این یک Session جدید هست و جلوی ورود اون رو به داخل شبکه میگیره.البته این نکته رو هم در نظر بگیرید که این متد کار راه انداز هست ولی خیلی امنیت بالایی نداره! و دلیلش هم مشخصه چون این Flag های کنترلی رو خیلی راحت میشه دستکاری کرد!

پیشنهاد میکنیم برای درک بهتر و همچنین روش پیکربندی این نوع ACL ،ویدیوی زیر رو تماشا کنید.