با رشد تهدیدات سایبری و پیچیدهتر شدن حملات شبکهای، نیاز به فایروالهای نسل جدید (NGFW) بیش از گذشته احساس میشود. شرکت سیسکو (Cisco) بهعنوان یکی از بازیگران اصلی دنیای شبکه، با معرفی خانواده Firepower توانست جایگاه قدرتمندی در بازار تجهیزات امنیتی بهدست آورد.

در این مقاله بهصورت کامل بررسی خواهیم کرد که FTD چیست، FMC چیست و تفاوت این دو دقیقاً کجاست!

نگاهی کوتاه به تاریخچه Firepower سیسکو

برای درک صحیح Firepower، میبایست به شرکت Sourcefire بازگردیم. این شرکت در سال 2001 توسط مارتین رش (Martin Roesch) بنیانگذاری شد؛ فردی که خالق نرمافزار معروف Snort است.

Sourcefire با توسعه Snort از یک پروژه متنباز، نسخهای تجاری ارائه داد که در نهایت به محصولی به نام Sourcefire 3D System و سپس خط تولید Firepower تبدیل شد.

این محصولات بهدلیل قدرت بالا در تشخیص و جلوگیری از نفوذ، توجه بازار و مؤسسات معتبری مانند Gartner را جلب کردند.

- سال 2009: انتخاب Sourcefire بهعنوان یکی از بهترین محصولات IPS/IDS

- سال 2012: معرفی Sourcefire بهعنوان Leader در گزارش Gartner

- سال 2013: خرید Sourcefire توسط سیسکو با مبلغ 2.7 میلیارد دلار

این خرید نقطه عطفی برای سیسکو در حوزه امنیت شبکه بود.

دوره ی تخصصی CISCO Firepower

این دوره شما را با فایروال نسل جدید سیسکو آشنا کرده و برای شرکت در آزمونهای بینالمللی آماده میکند

سیر تکامل Firepower و تولد FTD

پس از خرید Sourcefire، سیسکو مسیر مشخصی را برای یکپارچهسازی فناوریها دنبال کرد:

- 2013: ارائه تجهیزات Firepower سری 7000 و 8000 (بدون ادغام با ASA)

- 2014: اضافه شدن سرویس Firepower در کنار سیستمعامل ASA

- 2015: ادغام ASA و Firepower و معرفی FTD (Firepower Threat Defense)

- 2016: معرفی Firepower 4100 برای شبکههای متوسط

- 2017: معرفی Firepower 2100 برای شبکههای کوچک تا متوسط

در نهایت FTD بهعنوان یک سیستمعامل یکپارچه امنیتی معرفی شد.

FTD چیست؟ (Firepower Threat Defense)

FTD یک سیستمعامل امنیتی یکپارچه است که قابلیتهای زیر را در قالب یک پلتفرم واحد ارائه میدهد:

- فایروال Stateful (قابلیتهای ASA)

- IDS/IPS مبتنی بر Snort

- Application Visibility & Control

- URL Filtering

- Threat Intelligence

- Malware Protection) AMP)

معماری داخلی FTD

FTD از دو موتور اصلی تشکیل شده است:

- LINA Engine: موتور فایروال (مشتقشده از ASA)

- Snort Engine: تحلیل عمیق بستهها و تهدیدات

جریان ترافیک ابتدا وارد LINA شده و در صورت نیاز برای بررسیهای امنیتی به Snort ارسال میشود؛ سپس تصمیم نهایی (Allow / Drop) اعمال میگردد.

FMC چیست؟ (Firepower Management Center)

FMC مرکز مدیریت متمرکز محصولات Firepower است. این سیستم نقش مغز متفکر Firepower را ایفا میکند و مسئول موارد زیر است:

- تعریف و اعمال Policyهای امنیتی

- مدیریت Ruleهای Snort

- مشاهده، ذخیره و تحلیل Eventها

- دریافت Threat Feedها از Cisco Talos

- مدیریت چند FTD بهصورت متمرکز

FMC در گذشته با نامهای Defense Center و FireSIGHT Management Center شناخته میشد و اکنون با نام Firepower Management Center عرضه میشود.

تفاوت FTD و FMC به زبان ساده

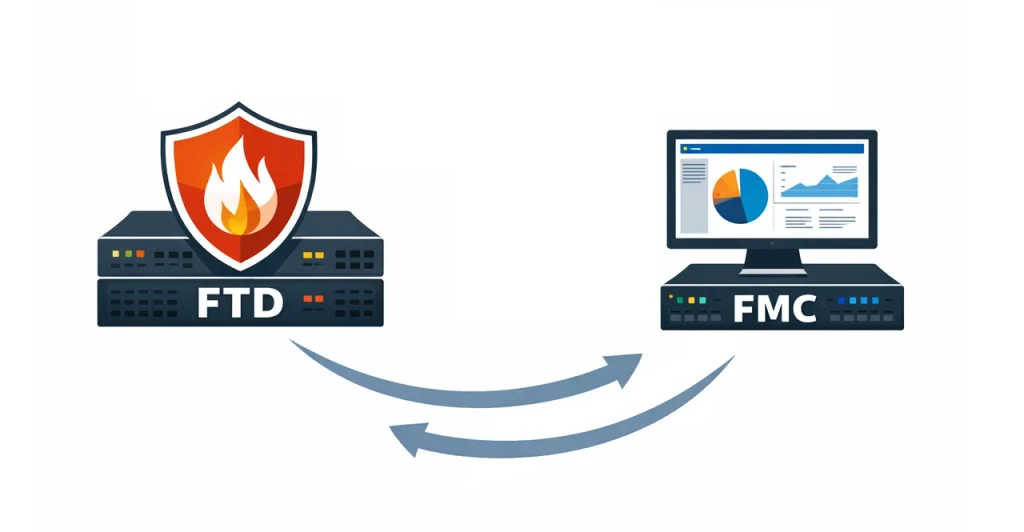

FTD و FMC دو جزء مکمل در معماری امنیتی Cisco Firepower هستند که هر کدام نقش کاملا متفاوتی دارند؛ FTD بهعنوان موتور اجرایی امنیت، مستقیماً در مسیر عبور ترافیک قرار میگیرد و مسئول بررسی، فیلتر و تصمیمگیری نهایی برای Allow یا Block کردن بستههاست، به همین دلیل قطع شدن آن مستقیماً روی شبکه اثر میگذارد.

FMC نقش مدیریتی و نظارتی دارد؛ Policyها را طراحی میکند، رویدادهای امنیتی ارسالی از FTD را جمعآوری و تحلیل کرده و امکان مدیریت متمرکز چند فایروال را فراهم میکند.

در عمل، FTD بدون FMC هم میتواند کار کند اما مدیریت آن محدود خواهد بود، در حالیکه FMC بدون FTD عملاً کاربردی ندارد و فقط در کنار FTD معنا پیدا میکند.

تفاوت FTD و FMC

| مورد | FTD (Firepower Threat Defense) | FMC (Firepower Management Center) |

|---|---|---|

| نقش اصلی | اجرای مستقیم سیاستهای امنیتی | مدیریت و نظارت متمرکز |

| محل نصب | روی فایروال سختافزاری یا مجازی | سرور جداگانه (سختافزاری یا مجازی) |

| نوع عملکرد | Active (در مسیر عبور ترافیک) | Passive / مدیریتی |

| پردازش ترافیک | بله | خیر |

| فیلتر و Drop/Allow بستهها | بله | خیر |

| تعریف Policy امنیتی | محدود (یا از طریق FDM) | کامل و پیشرفته |

| اعمال Policy | اجرا میکند | طراحی و ارسال میکند |

| جمعآوری Eventها | تولید میکند | دریافت، ذخیره و تحلیل میکند |

| گزارشگیری و آنالیز | بسیار محدود | پیشرفته و حرفهای |

| مدیریت چند فایروال | خیر | بله (دهها تا صدها FTD) |

| مناسب برای | اجرای امنیت روی شبکه | سازمانها و مدیریت متمرکز |

| وابستگی | میتواند بدون FMC کار کند (با FDM) | بدون FTD عملاً کاربردی ندارد |

چه زمانی استفاده از FMC توصیه میشود؟

در شرایط زیر، FMC معمولاً انتخاب مناسبتری است:

۱) وجود چند فایروال یا چند سایت

اگر سازمان دارای شعب متعدد یا چند تجهیز FTD است، مدیریت غیرمتمرکز باعث افزایش خطا و کاهش سرعت عملیات میشود. FMC مدیریت یکنواخت را ممکن میکند.

۲) نیاز به گزارشگیری و مشاهدهپذیری (Visibility) پیشرفته

برای تیمهای SOC/NOC، گزارشهای مدیریتی، تحلیل روندها و بررسی رخدادها، امکانات FMC معمولاً کاملتر است.

۳) اهمیت کنترل تغییرات و استانداردهای عملیاتی

زمانی که فرایندهای Change Management، تفکیک نقشها و محدودسازی دسترسیها مهم است، FMC ساختار مناسبتری فراهم میکند.

چه زمانی از FDM استفاده کنیم؟

در سناریوهای زیر، مدیریت محلی میتواند گزینه قابل قبولی باشد (با توجه به محدودیتها):

- تعداد کم فایروالها و محیط تکسایته

- سیاستها نسبتاً ساده (NAT، تعدادی Rule مشخص، VPN محدود)

- نیاز محدود به گزارشگیری سازمانی

- تیم عملیاتی کوچک یا پروژه با اولویت راهاندازی سریع

آموزش و یادگیری CISCO Firepower

اگر هدف شما این است که فقط مفاهیم را بدانید اما در اجرا (Deploy، Policy، NAT، VPN، IPS/IDS، لاگها و Troubleshooting) به نتیجه مطمئن برسید، عملاً وارد مرحلهای میشوید که نیاز به آموزش تخصصی و سناریو محور دارد.

این دقیقاً همان جایی است که دوره تخصصی CISCO Firepower در نتویپرایم بهعنوان مسیر تکمیلی پیشنهاد میشود؛ چون در این دوره، موضوعاتی مثل تفاوت FMC-managed و FDM-managed، طراحی سیاستها، پیادهسازی عملی، تحلیل رویدادها و خطاهای رایج بهصورت ساختارمند و پروژهمحور پوشش داده میشود تا بتوانید بر اساس نیاز سازمان، بهترین مدل مدیریت (FMC یا FDM) را انتخاب و بهدرستی پیادهسازی کنید.

دوره تخصصی CISCO Firepower علاوه بر آموزش عملی و قابل استفاده در پروژههای واقعی، شما را برای شرکت در آزمونهای بینالمللی SSNGFW و SSFIPS از سری آزمونهای CCNP Security نیز آماده میکند.

جمعبندی

FTD هسته اجرایی فایروال و محل اعمال سیاستهاست و انتخاب روش مدیریت آن باید بر اساس مقیاس و نیازهای عملیاتی انجام شود؛ در پروژههای کوچک با تعداد محدود دستگاه و سیاستهای ساده، مدیریت محلی با FDM معمولاً کفایت دارد و راهاندازی سریعتری ارائه میکند؛ اما در محیطهای چندسایته یا دارای چند فایروال که استانداردسازی پیکربندی، گزارشگیری سازمانی، کنترل تغییرات و مدیریت تیمی اهمیت دارد، استفاده از FMC بهعنوان مدیریت متمرکز گزینه منطقیتر و پایدارتر است.

در نهایت، تصمیم درست زمانی گرفته میشود که اندازه شبکه، تعداد تجهیزات، سطح نیاز به Visibility و Reporting، الزامات امنیتی و فرایندهای بهرهبرداری تیم (NOC/SOC/Change Management) همزمان در نظر گرفته شوند.

سوالات متداول تفاوت FMC و FTD

۱) آیا FMC جایگزین FTD است یا هر دو باید همزمان استفاده شوند؟

خیر. FTD موتور اجرایی و در مسیر عبور ترافیک است و سیاستها را اعمال میکند؛ FMC صرفاً نقش مدیریت متمرکز، تحلیل رویدادها و گزارشگیری را دارد و بدون FTD عملاً کاربردی ندارد. در معماری استاندارد، FMC در کنار چند FTD قرار میگیرد و سیاستها را پس از طراحی، با فرایند Deploy روی FTDها اعمال میکند.

۲) FTD بدون FMC قابل استفاده است؟ در این حالت چه محدودیتهایی وجود دارد؟

بله. FTD میتواند بدون FMC و با FDM مدیریت شود؛ این مدل برای محیطهای کوچک و سیاستهای ساده مناسب است. با این حال در مقیاس سازمانی، معمولا محدودیتهایی در مدیریت متمرکز چند دستگاه، استانداردسازی Policyها، کنترل تغییرات، و گزارشگیری/تحلیل پیشرفته رویدادها خواهید داشت.

۳) برای سازمان من FMC مناسبتر است یا FDM؟ معیار انتخاب چیست؟

اگر شبکه چندسایته است یا تعداد فایروالها زیاد است، یا به گزارشگیری سازمانی، Visibility پیشرفته، IPS Tuning و فرایندهای Change Management نیاز دارید، مدیریت با FMC منطقیتر است. برای یک سایت یا تعداد کم دستگاه با سیاستهای نسبتاً ساده و تیم عملیاتی کوچک، FDM معمولاً کفایت میکند. معیار اصلی، مقیاس، سطح نیاز به گزارش و تحلیل و مدل بهرهبرداری تیم است.